Switch Homebrew-Status

Diese Wiki-Seite zeigt den aktuellen Status der Switch-Exploits.

Was ist möglich?

| Begriff | Was ist damit möglich? |

|---|---|

| Userland/Userspace | Einfache Homebrew-Anwendungen, bspw. Emulatoren oder ein Homebrew Launcher |

| Kernel | Tiefere Systemzugriffe, dazu zählen eine Custom Firmware, Sigpatches, Titelverwaltung, etc. |

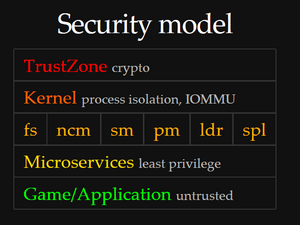

| TrustZone-Zugriff | "Alles": TrustZone verwaltet die Hardware und die Crypto-Engine, damit ist bspw. Zugriff auf die Keyslots möglich |

Exploit-Übersicht

Zuletzt aktualisiert: 27. März 2018

Zusätzlich:

| Firmware | Userland | Kernel | TrustZone-Zugriff | Öffentlich |

|---|---|---|---|---|

| >= 5.0.0 | ||||

| 3.0.1 - 4.1.0 | Nichts, Userland-Exploit "nvhax" ist privat[4] TrustZone-Exploit vorhanden[3] | |||

| 3.0.0 | Userland-Exploit "ROhan" und Homebrew Launcher;[5] TrustZone-Exploit soll mit CFW veröffentlicht werden[4] | |||

| 2.0.0 - 2.3.0 | Nichts, TrustZone-Exploit soll mit CFW veröffentlicht werden[4] | |||

| 1.0.0 | TrustZone-Exploit "jamais vu" (als Write-Up)[6] |

CFW-Zeitplan

Zuletzt aktualisiert: 29. März 2018

Die folgenden Firmware-Versionen erhalten zu diesem Zeitpunkt Zugang zur Custom Firmware "Atmosphere"; damit wird auch der jeweilige TrustZone-Exploit öffentlich:

| Firmware | Wann | Notizen |

|---|---|---|

| 2.0.0 - 5.0.1 | Sommer 2018 | Die Custom Firmware soll zusammen mit dem Coldboot-Exploit "Fusée Gelée" im Sommer erscheinen.[7] Ein Update auf > 4.1.0 ist trotzdem nicht empfohlen. Für > 3.0.0 wird ein "trivialer Hardmod" benötigt.[8] |

| 1.0.0 | Eventuell vor Sommer | [7] |

Einzelnachweise

- ↑ shofEL2: fail0verflow zeigt Coldboot-Exploit für Nintendo Switch

- ↑ Switch: Xecuter-Mod ist ein Modchip, funktioniert auch lötfrei

- ↑ 3,0 3,1 Switch: TrustZone Code-Ausführung auf 4.1 geglückt, "fusée gelée" Coldboot-Exploit gezeigt

- ↑ 4,0 4,1 4,2 Switch: TrustZone Code-Ausführung bis 3.0.2 möglich

- ↑ Switch Homebrew Launcher für Firmware 3.0.0 erschienen

- ↑ jamais vu - a 1.0.0 TrustZone code execution exploit on the Nintendo Switch

- ↑ 7,0 7,1 Switch: Atmosphère CFW soll im Sommer für alle Switch-Firmware-Versionen erscheinen

- ↑ “Trivialer Hardmod” für Fusée Gelée und Switch-Firmware > 3.0.0 benötigt